Mengenal jenis-jenis serangan cyber dan cara mengatasinya

Pengenalan Umum tentang Serangan Cyber dan Bagaimana Menanggulanginya Serangan cyber adalah tindakan yang dilakukan oleh orang yang tidak bertanggung jawab untuk mengganggu atau mencuri informasi rahasia melalui jaringan komputer. Serangan cyber dapat mencakup berbagai jenis tindakan, dari serangan sederhana seperti menghancurkan website hingga serangan yang lebih kompleks seperti pencurian identitas atau mencuri data pribadi. Serangan […]

5 Tips untuk meningkatkan keamanan cyber di perusahaan Anda

Cybersecurity adalah salah satu hal yang paling penting yang harus dipikirkan dan dilakukan bagi perusahaan. Di era digital saat ini, keamanan informasi menjadi keharusan, bukan hanya suatu kemewahan. Perusahaan harus terus berusaha untuk menjaga data dan informasi mereka aman dari peretas. Dalam tulisan ini, kami akan menyajikan lima tips untuk meningkatkan keamanan cyber di perusahaan […]

Apa itu Recon?

Reconnaissance (atau sering disebut dengan “recon”) adalah tahap awal dalam proses pentesting (penetration testing) yang berfokus pada pengumpulan informasi tentang target sistem atau aplikasi yang akan diuji kerentanan. Tujuan dari proses recon adalah untuk mengumpulkan sebanyak mungkin informasi tentang target sebelum melakukan serangan lebih lanjut untuk menemukan kerentanan yang mungkin ada. Dalam proses recon, pentester […]

Reminder : Tips dalam melakukan pentesting

Pentesting adalah proses yang dilakukan untuk mengevaluasi keamanan sistem komputer atau jaringan dengan cara mencoba menemukan kelemahan atau celah keamanan yang ada. Berikut adalah beberapa tips dalam melakukan pentesting: “Pentesting bukan hanya tentang meretas sistem, tetapi juga tentang membantu perusahaan dan organisasi menjadi lebih aman.”

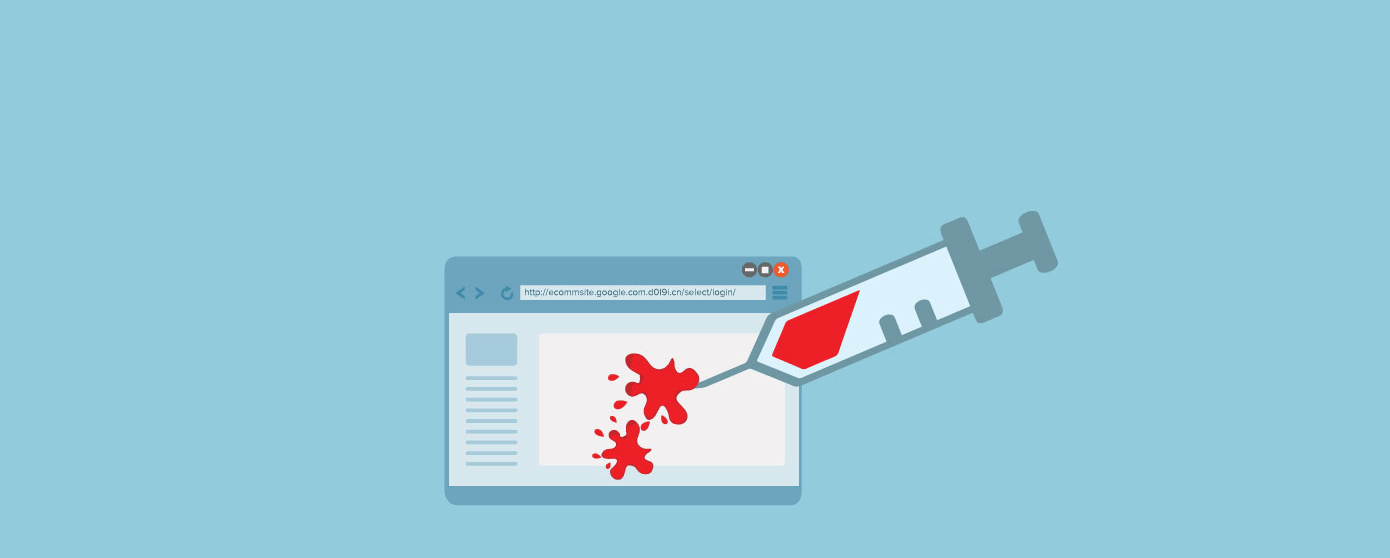

Cara Mencegah SQL Injection Pada CodeIgniter

Untuk mencegah SQL injection di CodeIgniter, Anda bisa menggunakan fitur query binding yang disediakan oleh CodeIgniter. Query binding adalah sebuah fitur yang memungkinkan Anda untuk mengikat nilai-nilai yang diberikan oleh user ke dalam query SQL Anda. Dengan demikian, kode berbahaya yang dapat menyebabkan SQL injection tidak akan dapat masuk ke dalam query SQL Anda. Berikut […]